AWS Security Group 역할은 AWS 서비스 구축에서 매우 중요한 요소입니다. 시스템의 트랙픽 제어로 보안을 높일 수 있습니다.

목차

Toggle목표

보안 그룹의 정의와 역할 및 설정 방법에 대해 설명합니다.

AWS Security Group 정의

보안 그룹을 이용하면 인스턴스에 대한 트래픽의 입출입을 제어할 수 있습니다. EC2 인스턴스에 보안 그룹을 연결하면 해당 EC2에 들어오는 규칙(인바운드)와 나가는 규칙(아웃바운드) 트래픽을 통제할 수 있습니다.

다행인 것은 보안 그룹은 요금이 부과되지 않습니다. 로드 밸런서, 웹 서버 및 데이터베이스 서버에는 별도의 보안 그룹이 생성됩니다.

정리하자면 보안 그룹은 VPC 안의 리소스들의 방화벽 역할을 합니다. 인바운드와 아웃바운드 트래픽을 어떤 포트로 받을 것인지를 설정할 수 있고 포트 프로토콜도 선택할 수 있습니다.

VPC에 설정되는 보안그룹

| 항목 | 값 | 설명 |

|---|---|---|

| 보안 그룹 이름 | prod-sg-bastion | 보안 그룹에 붙이는 이름 |

| 설명 | for bastion server | 보안 그룹의 대상이나 용도 설명 |

| VPC | prod-vpc | 보안 그룹을 생성할 vpc |

| 인바운드규칙 | 유형 : SSH, 소스 : 0.0.0.0 |

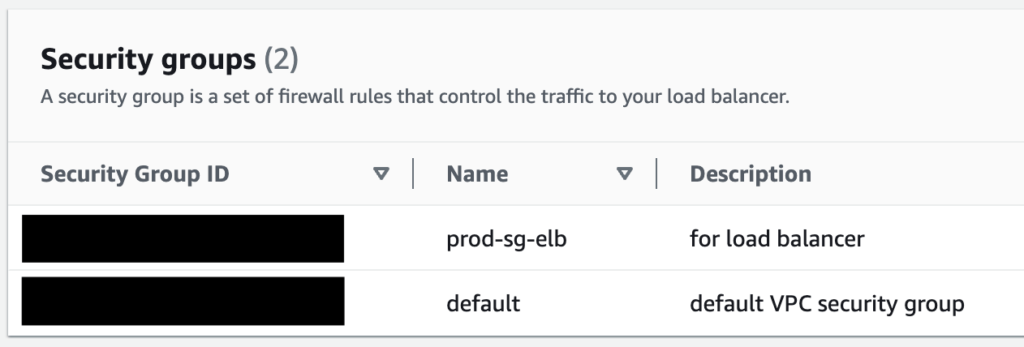

로드 밸런서에 설정되는 보안 그룹

AWS Security Group 설정 내용

| 항목 | 값 | 설명 |

|---|---|---|

| 보안 그룹 이름 | prod-sg-elb | 보안 그룹에 붙이는 이름 |

| 설명 | for load balancer | 보안 그룹의 대상이나 용도 설명 |

| VPC | prod-vpc | 보안 그룹을 생성할 vpc |

| 인바운드규칙 | 유형 : HTTP, 소스 : 0.0.0.0 | |

| 유형 : HTTPS, 소스 : 0.0.0.0 |

설정 화면 – 로드 밸런서

보안 그룹 운영상 주의점

- 보안 그룹을 관리할 수 있는 권한은 특정 IAM에만 할당합니다.

- 관리의 용이성을 위히 필요한 보안 그룹만 생성합니다.

- EC2 인스턴스에 접속할 수 있는 포트 22(SSH) 또는 3389(RDP)에 대한 인바운드 규칙은 보안상 모든 IP(0.0.0.0/0(IPv4)과 ::/(IPv6))에 할당하는 것은 좋은 방법이 아닙니다. 꼭 특정 IP 주소 범위만 권한을 부여합니다.

- 큰 포트 범위를 절대 설정하지 않아야 합니다. 각 포트 별로 액세스 권한을 제한합니다.

- 보안 그룹과 비슷한 규칙으로 네트워크 ACL도 있습니다. VPC에 추가 보안 계층을 추가할 있습니다. 자세한 정보는 보안 그룹 및 네트워크 ACL 비교 문서를 참고합니다.

AWS Security Group 공식 문서

여기 링크를 참고하시면 됩니다.

VPC 설정은 여기 링크를 참고합니다.

보안 그룹 설정은 서비스 보안에 매우 중요한 요소입니다. 꼭 그 개념과 활용 범위를 명확히 하여야 합니다. 그래야 실 서비스 상 해킹 공격 및 보안 취약점으로 인해 발생하는 문제를 방지할 수 있습니다.

여기까지 설정하시면 아래와 같이 구조가 완성됩니다.

VPC, 서브넷, 라우팅 테이블, 보안 그룹까지 설정완료하였습니다.

다음 포스팅에서는 베스쳔 서버 설정하는 방법을 알아보겠습니다.